Penetration-Testing

Penetration-Testing zeigt auf, wie anfällig Ihre IT-Systeme sind, wie wahrscheinlich ein Angriff auf die IT-Infrastruktur ist und wie Sie sich...

KI/Projekte-Hotline: +49 3327 5658 – 0

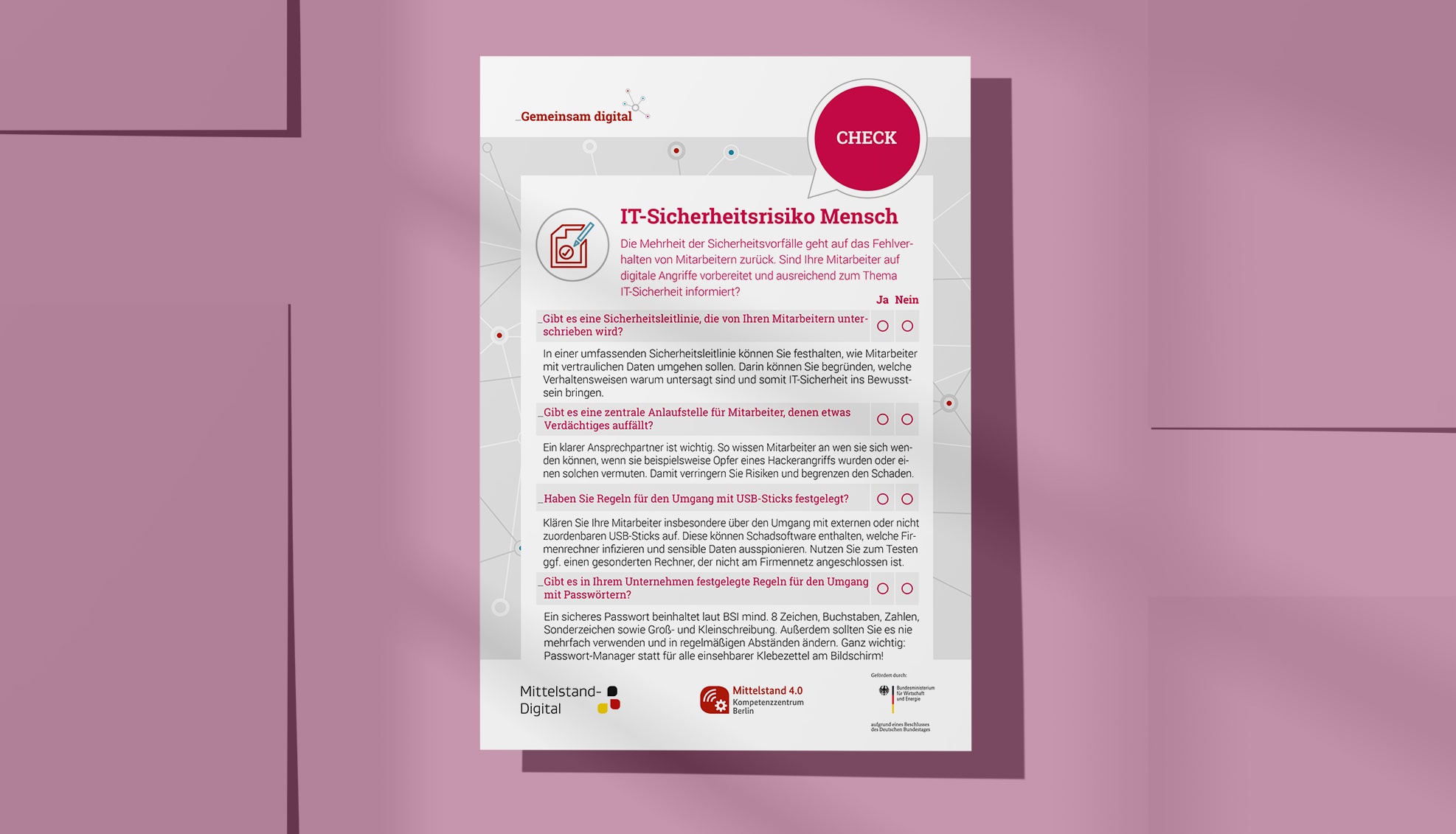

In einer umfassenden Sicherheitsleitlinie können Sie festhalten, wie Mitarbeiter:innen mit vertraulichen Daten umgehen sollen. Darin können Sie begründen, welche Verhaltensweisen warum untersagt sind und somit IT-Sicherheit ins Bewusstsein bringen.

Ein klarer Ansprechpartner ist wichtig. So wissen Mitarbeiter:innen an wen sie sich wenden können, wenn sie beispielsweise Opfer eines Hackerangriffs wurden oder einen solchen vermuten. Damit verringern Sie Risiken und begrenzen den Schaden.

Klären Sie Ihre Mitarbeitenden insbesondere über den Umgang mit externen oder nicht zuordenbaren USB-Sticks auf. Diese können Schadsoftware enthalten, welche Firmenrechner infizieren und sensible Daten ausspionieren. Nutzen Sie zum Testen ggf. einen gesonderten Rechner, der nicht am Firmennetz angeschlossen ist.

Ein sicheres Passwort beinhaltet laut BSI mind. 8 Zeichen, Buchstaben, Zahlen, Sonderzeichen sowie Groß- und Kleinschreibung. Außerdem sollten Sie es nie mehrfach verwenden und in regelmäßigen Abständen ändern. Ganz wichtig: Passwort-Manager statt für alle einsehbarer Klebezettel am Bildschirm!

Mitarbeiter:innen sollten wissen, dass sie bei Verlassen ihres Arbeitsplatzes (Mittagspause, Meetings, Feierabend, etc.) ihren Computer blockieren müssen und sensible Dokumente nicht offen einsehbar auf ihrem Schreibtisch liegen lassen dürfen.

Nicht selten wird versucht, Entscheidungsträger in Unternehmen so zu manipulieren, dass vermeintlich im Auftrag des Top-Managements Überweisungen getätigt werden („CEO Fraud“). Individuelle Kontaktdaten sollten daher nicht öffentlich auffindbar sein und Absenderadressen müssen insbesondere bei Zahlungsaufträgen stets durch Rücksprache verifiziert werden.

Wer innovativ ist, wird oft auch ausspioniert. Sogenannte „Social Engineering“-Angriffe zielen darauf ab, Ihren Mitarbeitern mit manipulativen Anrufen oder E-Mails sensible Daten zu entlocken. Kennen Ihre Mitarbeiter gängige Methoden und sind hierfür sensibilisiert, haben Sie bereits ein großes Risiko eliminiert.

Haben Sie die Mehrheit der Aussagen mit „Nein“ beantwortet?

Es gibt zahlreiche Expert:innen, die Sie bei der Durchsetzung von IT-Sicherheitsmaßnahmen unterstützen können.

Auf Mittelstand-Digital finden Sie zahlreiche kostenfreie Veranstaltungen sowie Tipps und Hilfen zum Thema.

Penetration-Testing zeigt auf, wie anfällig Ihre IT-Systeme sind, wie wahrscheinlich ein Angriff auf die IT-Infrastruktur ist und wie Sie sich...

Datengetriebene Geschäftsmodelle spielen eine zentrale Rolle in der digitalen Transformation, jedoch ergeben sich daraus auch neue Herausforderungen, insbesondere im Hinblick...

Der Sustainable Business Canvas (SBC) ist ein Tool, das dabei hilft, ein nachhaltiges Geschäftsmodell zu entwickeln und umzusetzen.